Развитие квантовых технологий является одним из основных направлений в современном IT–мире. Исследователи всего мира тестируют системы квантовой связи, использующие протоколы квантовой криптографии. Их особенность заключается в том, что в идеале невозможно перехватить информацию, передаваемую через квантовый канал связи. Главная идея квантовой криптографии – передавать информацию так, чтобы ее нельзя было перехватить, даже в принципе. И сразу появляются резонные вопросы: какими характеристиками должна обладать квантовая линия связи, какие квантовые протоколы будут применяться, насколько они эффективны для защиты информации, какова скорость передачи данных, каково максимальное расстояние при передаче информации, каков должен быть уровень защищенности и безопасности канала связи, какой должен применяться алгоритм шифрования?

Сегодня можно сказать, что квантовые криптографические протоколы не будут слишком сложными, т.к. злоумышленник всё равно не сможет их расшифровать, не обладая достаточно высокими вычислительными мощностями. Современные классические суперкомпьютеры имеют вычислительные мощности, несопоставимые с квантовыми, не говоря уже о персональных гаджетах. Постоянно разрабатываются и совершенствуются новые квантовые вычислительные системы, протоколы и алгоритмы передачи данных, практически не подверженные криптоанализу.

Цель исследования: главный вопрос состоит в том, как передавать информацию уже сейчас, применяя не пока ещё не разработанную идеальную систему квантовой связи, а реально существующие физические линии – т.е. чем идеальная теория отличается от реальной практики? В настоящее время для передачи данных используются беспроводные и волоконно–оптические линии связи (ВОЛС). По дороге к адресату фотон может подвергнуться воздействию многих факторов, способных его уничтожить. Вопрос о надежности квантовой криптографии и о реальной возможности квантового хакинга очень актуален и является целью нашего исследования.

Материалы и методы исследования

Хакинг связан с внесением изменений в программное обеспечение для достижения целей, отличающихся от целей создателей программ. Такие изменения являются вредоносными. Злоумышленником, занимающимся хакингом, может быть кто угодно, но зачастую хакеры – это весьма квалифицированные программисты и тестировщики программного и аппаратного обеспечения, способные применить свои профессиональные навыки для добычи или перехвата интересующей их информации. Утверждения, что тот или иной канал связи или метод шифрования данных полностью безопасен, безосновательны, всё равно он рано или поздно будет взломан. Развиваются информационные технологии, растут вычислительные способности, а математические криптографические алгоритмы с течением времени устаревают. Информацию, зашифрованную алгоритмами классической криптографии, всегда можно скопировать и сохранить на будущее, а когда система шифрования будет взломана, ранее сохранённую информацию можно будет прочитать «задним числом» [1].

Это нежелательно для многих категорий тайн – государственных, правительственных, военных, коммерческих, медицинских, банковских, конфиденциальных, – разоблачение которых может привести к нежелательному резонансу и катастрофическим последствиям.

Надежность алгоритмов квантовой криптографии обеспечена действием принципа неопределенности Гейзенберга. Этот принцип гласит, что в одно и то же время с большой точностью определить координаты и скорость квантовой частицы нельзя [2]. Определение принципа неопределенности таково:

где Δx – это среднеквадратичное отклонение координаты, Δp – среднеквадратичное отклонение импульса;  – приведённая постоянная Планка, которая равна 1,054571800 (13)× ×10-34 Дж·с = 6,582119514 (40)×10-16 эВ·с.

– приведённая постоянная Планка, которая равна 1,054571800 (13)× ×10-34 Дж·с = 6,582119514 (40)×10-16 эВ·с.

В нерелятивистской физике это неравенство показывает, квантовая частица может иметь такое состояние, что значение х можно измерить с какой угодно высокой точностью, но в этом случае значение р будет известно приблизительно, или наоборот. Во всех иных состояниях х и р можно измерить с вполне приемлемой точностью. Если неравенство рассматривать со стороны релятивистской физики, то в системе отсчёта, созданной применительно к самому микрообъекту, для нахождения его координат имеется наименьшая элементарная погрешность:  . Ей соответствует неопределённость, связанная с импульсом

. Ей соответствует неопределённость, связанная с импульсом  , отвечающая наименьшей пороговой энергии, необходимой для образования пары частица – античастица. В итоге всех этих действий обнаруживается, что проведённые измерения потеряли всякий смысл [3].

, отвечающая наименьшей пороговой энергии, необходимой для образования пары частица – античастица. В итоге всех этих действий обнаруживается, что проведённые измерения потеряли всякий смысл [3].

В той системе координат, в которой рассматриваемый микрообъект движется с пороговым значением энергии  , наименьшая погрешность измерения его координат равна:

, наименьшая погрешность измерения его координат равна:  . В случае ультрарелятивистских энергий, в пределе, импульс соотносится с энергией квантовой частицы выражениями ε = cp и

. В случае ультрарелятивистских энергий, в пределе, импульс соотносится с энергией квантовой частицы выражениями ε = cp и  . Это значит, что погрешность (ошибка) измерения координат оказывается близкой к величине длины волны микрообъекта, описанной Де Бройлем [3]. В выражениях для неопределённостей равенство получается в том случае, если «форма представления вектора состояния системы в координатном представлении совпадает с формой его представления в импульсном представлении» [2; 3].

. Это значит, что погрешность (ошибка) измерения координат оказывается близкой к величине длины волны микрообъекта, описанной Де Бройлем [3]. В выражениях для неопределённостей равенство получается в том случае, если «форма представления вектора состояния системы в координатном представлении совпадает с формой его представления в импульсном представлении» [2; 3].

Данная неопределенность применима к квантовым технологиям так: если есть движущаяся частица, то можно измерить положение этой частицы в пространстве, но при этом теряется информация о её скорости. Однако можно вычислить положение частицы в пространстве и после измерения её скорости, но при этом возможно будет получить только случайное значение. На такие пары квантовых свойств, которые невозможно измерить одновременно, и кодируются биты в квантовой криптографии. Для этого случайным образом выбирается, какое из свойств использовать для кодирования информации. Выбор неизвестен злоумышленнику, и он, в идеале, не сможет прочитать информацию, а если, гипотетически, сможет, то только с ошибками, делающими невозможным понимание смысла информации.

Надежность квантового шифрования на данный момент считается очень высокой. Сегодня в мире широко применяются симметричные и асимметричные криптографические алгоритмы. Практически на все виды алгоритмов существуют атаки, и одним из основательных решений для сохранения устойчивости информации является увеличение размерности ключа.

Сегодня считается, что размерности ключа от 128 бит считаются надежными, однако для информации, содержащей государственную тайну, требуются ключи 192 и 256 бит, как в американском шифре AES или российском «Кузнечике». Это связано с тем фактом, что у злоумышленников не хватит вычислительных мощностей для перебора всех вариантов для взлома информации. С развитием технологий это кажется сомнительным и не даёт 100 % гарантии, что эта информация сохранится в тайне и будет надежно защищена [4]. К примеру, шифр RSA в 1976 г. с кодированием в 425 бит считался абсолютно надежным, и для его расшифрования, по мнению авторов, понадобилось бы 40 квадриллионов лет. Но спустя 15 лет, в 1993 г., был запущен проект распределённых вычислений, который координировался через электронную почту, связанный с нахождением сомножителей числа RSA–129. Чтобы решить эту головоломную задачу, почти 600 волонтёров из двадцати стран всего земного шара более чем полгода отдавали своё машинное время 1600 компьютеров, но расшифровали сообщение, за которое авторы 15 лет назад объявили награду в 100$ [5].

Сегодня ключи RSA имеют размерности более 2048 бит, и это, скорее всего, не предел.

Квантовая криптография и квантовые линии связи сегодня являются ответом на многие вызовы, стоящие перед современной кибербезопасностью информационных систем.

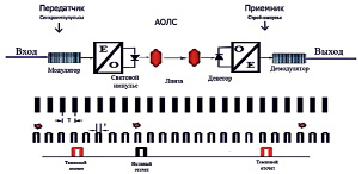

Этапы передачи сигнала в квантовой криптографии представлены на рис. 1. С помощью лазерного диода генерируются импульсы света, которые впоследствии затухают на уровне фотонов. Затем они через атмосферную оптическую линию связи (АОЛС) передаются получателю, где идентифицируются в течение заданных промежутков времени. Передатчик генерирует синхроимпульсы с периодом времени Т; импульсы света уменьшаются на уровне фотонов; затем однофотонный детектор активируется электрическими импульсами, которые и появляются на выходе такого однофотонного детектора [6].

Рис. 1. Этапы передачи сигнала в квантовой криптографии

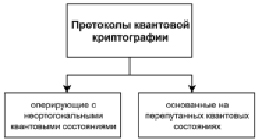

Отсчёты однофотонного детектора (темновые показания) возникают самопроизвольно и являются, по существу, паразитным сигналом. Однако его нужно принимать в расчёт при работе с системами квантовой криптографии, так как эти сигналы могут послужить причиной значительного искажения сигнала. Исследования проводятся в области разработки новых алгоритмов и протоколов квантовой криптографии, обладающих устойчивостью к квантовым алгоритмам. Такие протоколы можно разделить на две категории, показанные на рис. 2 [6].

Рис. 2. Классификация протоколов квантовой криптографии

Первая категория содержит квантово-криптографические протоколы, которые основаны на кодировании квантового состояния одиночной частицы. Они опираются на принцип невозможности различить два неортогональных квантовых состояния.

Вторая категория протоколов базируется на перепутанных квантовых состояниях. При этом контролируется, выполняется ли неравенство Белла и другие основные квантовые соотношения.

Известен квантовый протокол на перепутанных квантовых состояниях (на эффекте запутывания) А. Экерта EPR (в честь А. Эйнштейна, Б. Подольского и Н. Розена) E91.

Особая категория протоколов базируется на кодировании данных в квадратурных амплитудах, в состоянии квантованного электромагнитного поля.

Базовый протокол квантовой криптографии, основанный на состояниях одной частицы – BB84 (в честь Ч. Беннета и Ж. Брассара), использует два или три независимых базиса, состоящих из парных ортогональных состояний, выполняющих условие: квадрат модуля скалярного произведения состояний из разных базисов равен обратной размерности гильбертова пространства:

|⟨ωi|φi⟩|2 = 1/D,

для состояний из одного базиса скалярное произведение равно нулю:

⟨ωi|ωi⟩ = 0 (i, j = 1,2).

Можно составить независимые базисы, образованные парами ортогональных векторов поляризации, кодируя в поляризационных степенях свободы электромагнитного поля:

вычислительный,

вычислительный,

диагональный,

диагональный,

циркулярный [6].

циркулярный [6].

Использование квантового криптографического протокола распределения ключей BB84 или B92 (в честь Ч. Беннета) способно надежно защитить информацию.

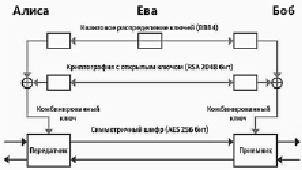

Схема его работы представлен на рис. 3.

Рис. 3. Схема применения квантового алгоритма распределения ключей

Однако нельзя быть уверенными в том, что протоколы квантовой криптографии абсолютно безопасны и не могут быть подвержены кибератакам. К настоящему времени известны возможные атаки на квантовый протокол ВВ84 [6; 7]: для случая однофотонных сигналов (некогерентные, когерентные атаки); разделения числа фотонов. Криптографическая стойкость квантового протокола B92 основана на том факте, что при попытке измерить состояние фотона с помощью Евы возникает ошибка в другом, неортогональном состоянии. Однако существует идея атаки PNS (Photon–Number–Splitting Attack, атака разделения числа фотонов), основанной на том факте, что квантовый протокол может быть реализован на неуникальных фотонах. Возможность передачи ключа несколькими, а не только одним, фотонами открывает перспективу взлома квантовых сетей с помощью этой атаки, так как в этом случае становится возможным выбрать часть квантов из квантового канала связи, достаточную для измерения поляризации этого луча Евой. Одним из методов борьбы с этой пока неактуальной, но очевидной угрозой является снижение до возможного минимума мощности излучения, что, в свою очередь, затрудняет передачу данных на большие расстояния из–за ослабления сигнала в оптоволокне. Для борьбы с этой угрозой разработан новый трёхуровневый протокол (Decoy State Protocol), использующий малошумящий детектор, разработанный NIST [4].

Создаются и совершенствуются квантовые системы шифрования и протоколы, которые являются самыми мощными на сегодняшний день, однако есть проблема с безопасностью квантовых линий связи. Сегодня выявлено около 20 видов атак на квантовые каналы связи, проблема так и не решена. При атаке на конкретный канал используются несовершенства, огрехи и неидеальности в оптических аппаратных компонентах. Любая квантовая атака требует подключения к оптической линии связи, где перегоняются фотоны. Рассмотрим некоторые виды квантовых атак.

1. Атака с помощью светоделителя – основана на методе сканирования и разделения импульсов на две составляющие, и анализе каждой из частей в одном из двух базисов [7].

2. Атака «Квантовый троян» – основана на сканировании импульса с помощью оптического мультиплексора по направлению к отправителю или получателю. Импульс разделяется на две составляющие, для синхронизации детектирования, и передаётся на схему декодирования. Искажения пересылаемых фотонов при этом не наблюдается. Ева испускает сигналы, которые поступают на станции Алисы и Боба через квантовый канал. Она может послать лазерные импульсы в оптоволокно, которое соединяет станции А и Б, и проанализировать отраженный свет. Можно узнать, как и когда стрелял настоящий лазер, когда открывался счётчик фотонов, как настроены фазовые модуляторы или светоделители, и пр. Поэтому любые неоднородности в оптических трактах передатчика и приёмника должны быть сведены к минимуму [7].

3. Когерентные атаки, которые базируются на тактике ретрансляции. Предполагается, что Ева производит измерение после полного завершения открытого сеанса связи между Алисой и Бобом. Этот сеанс включает не только обсуждение базисов, но и выполнение протоколов коррекции ошибок и усиления секретности. При более реалистичных индивидуальных атаках считается, что Ева ждет только окончания процедуры сравнения базисов. После проведения всех измерений Ева сможет отправлять Бобу «псевдофотоны в уже измеренных состояниях» [4].

4. Некогерентные атаки, принцип которых заключается в перехватывании и перепутывании фотонов отправителя с набором пересылаемых отдельных фотонов. Состояние группы измеряется, и изменённые данные пересылаются получателю [8]. Ева создает вспомогательные частицы (образцы, пробы) и выполняет взаимодействие созданных проб со всеми кубитами, пересылаемыми от Алисы к Бобу, после чего последовательно измеряет все свои пробы. В этом виде некогерентных атак предполагается, что Ева ждет только окончания процедуры сравнения базисов и не дожидается окончания процедур коррекции ошибок и усиления секретности. Индивидуальные атаки имеют важную особенность – они могут быть рассмотрены классическими методами. Это означает, что Алиса, Боб и Ева обладают некой классической информацией в виде случайных величин α, β, ε, и что законы квантовой механики позволяют рассматривать совместное распределение вероятностей P(α, β, ε) [8].

5. Атака с ослеплением лавинных фотодетекторов, разработанная В. Макаровым, позволяет хакеру добыть секретный ключ таким образом, что этого перехвата получатель даже не заметит. Для получения ключа однофотонный детектор адресата–получателя ослепляется (засвечивается) лазерным лучом. В этот момент хакер осуществляет перехват сигнала, посланного отправителем. Квантовый детектор получателя, ослеплённый лазером, переходит в режим работы обычного детектора, и при этом даёт «1» под влиянием мощного светового импульса, независимо от квантовых свойств самого импульса. В такой ситуации хакер, получив «1», может послать на детектор получателя–адресата импульс света. Тот посчитает, что получил этот сигнал от своего адресата. Так, злоумышленник может послать получателю обычный сигнал вместо квантового и, таким образом, перехватить полученные от отправителя данные, оставаясь незамеченным [4].

6. Атака с разделением фотонов состоит в том, что в импульсе выявляется не один фотон, а несколько. Затем происходит перемещение одного фотона и его перепутывание с пробой (рис. 4). Неповреждённая часть данных пересылается получателю, а хакер находит значение пересланного кубита и при этом не вносит ошибок в «просеянный ключ» [8].

Рис. 4. Схема применения квантового алгоритма распределения ключей

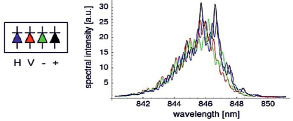

7. Спектральная атака. В том случае, когда испускаемые фотоны созданы четырьмя различными фотодиодами, у них будут наблюдаться различные спектральные характеристики. Хакер может измерить цвет фотона, но не его поляризацию [4].

8. Атака на псевдослучайные числа. Если отправитель использует квантовый генератор псевдослучайных чисел, то хакер может подобрать и применить тот же алгоритм формирования последовательности ПСЧ и получить настоящую последовательность битов [8].

Результаты исследования и их обсуждение

Возникают новые идеи и воплощаются новые алгоритмы и детекторы, стойкие ко многим видам атак. Взломать квантовую криптографию «задним числом» невозможно, и найденные дыры в реализациях не влияют на защищенность уже переданных данных. Зависит ли взломоустойчивость квантовой криптосистемы от её реализации? Скорее да, так как разработаны взломоустойчивые устройство-независимые системы [1].

Заключение

Сегодня не существует абсолютно надёжной и защищенной криптосистемы и/или линии связи, как неквантовой, так и квантовой, и пока не представляется возможным реализовать её на практике из–за существования многочисленных уязвимостей [9]. Любая новая технология, в том числе и квантовая криптография, имеет как свои преимущества, так и свои недочёты – уязвимости, которые квалифицированный хакер сможет использовать в своих целях.

Библиографическая ссылка

Белера Р.А., Деев Д.Д., Смирнов И.А., Короченцев Д.А., Черкесова Л.В. КВАНТОВЫЙ ХАКИНГ: АТАКИ НА ЛИНИИ СВЯЗИ // Научное обозрение. Технические науки. – 2020. – № 4. – С. 7-13;URL: https://science-engineering.ru/ru/article/view?id=1295 (дата обращения: 26.04.2024).

science-review.ru

science-review.ru