Системы квантовой криптографии до недавнего времени считались неуязвимыми, так как в них, для обеспечения секретности информации, используются не традиционные математические методы, а делается упор на передачу информации с помощью объектов квантовой механики. В действительности квантовые линии связи могут защитить, к примеру, от атак типа «человек посередине» [1]. Однако, несмотря на достаточную надёжность самой квантовой линии связи, направлением успешной атаки злоумышленников может оказаться программное обеспечение, осуществляющее передачу информации, либо прочие уязвимости конкретных программно–аппаратных реализаций систем квантового распределения ключей.

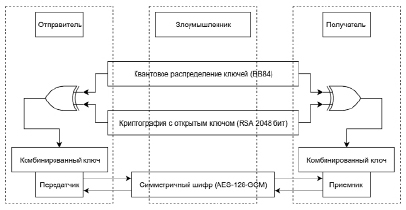

Как и в классических системах распределения ключей, для осуществления передачи информации целесообразно использовать синхронный шифр, например AES–128–GCM или CHACHA20–POLY1305. Для отечественного применения новых квантовых технологий, с использованием синхронных шифров, не исключаются возможность использования российских сертифицированных систем шифрования, таких как «Кузнечик» (ГОСТ 34.12–2015) или «Магма» (ГОСТ 28147–89), что не только не противоречит, но и способствует развитию внутренней государственной политики импортозамещения [2].

С чем связано и в чем кроется причина применения синхронных шифров в квантовом шифровании? Причиной этому является довольно низкая скорость обмена данными при использовании асинхронных шифров либо низкая скорость функционирования квантовой системы распределения ключей. Допустим, что злоумышленник подключается к квантовой линии связи (рис. 1) в момент передачи фотона и пытается измерить его состояние.

Частица мгновенно изменяет своё состояние случайным образом – это следствие эффекта наблюдателя [3]. Отправитель и получатель сразу узнают о попытке компрометации (несанкционированного доступа к информации) и начинают передачу данных заново. Так работает система квантовой связи в идеальных условиях. Но на практике не существует технически идеальных систем, поэтому передаваемая по достаточно надёжной квантовой линии связи информация всё же может быть уязвима к целому ряду кибератак.

Для решения задач информационной безопасности и защиты данных нужны серьёзные исследования существующих сегодня уязвимостей программно–аппаратных реализаций систем квантовой криптографии, изучение разновидностей возможных кибератак, направленных на перехват (несанкционированный доступ) передаваемой информации, и разработка методов их предотвращения и отражения с целью защиты конфиденциальности информации от действий злоумышленников различного рода. Такую цель исследований авторы и поставили перед собой.

Материалы и методы исследования

Рассмотрим виды когерентных и некогерентных кибератак.

Когерентность – это совместное и скоординированное развитие колебательных или волновых процессов во времени, что становится очевидным при их сложении. Колебания можно назвать когерентными только в том случае, когда разность их фаз во времени остаётся неизменной. При суммировании колебаний этот факт и обусловливает амплитуду итогового сложения колебаний. Если разность фаз колебаний во времени изменяется, то это означает, что колебательные процессы некогерентны и несогласованы во времени [4].

Рис. 1. Схема передачи данных с использованием системы квантового распределения ключей

Простейшей атакой может являться когерентная атака, основанная на перехвате и переотправке фотонов. Злоумышленник считывает данные в случайном базисе и отправляет их далее по линии связи. Если базис угадан, то злоумышленник успешно перехватывает бит информации (таблица). Квантовый протокол BB84 неуязвим к данному виду атаки при достаточно большом размере ключа, поскольку вероятность успешного применения такой атаки равна  , где n – количество бит ключа.

, где n – количество бит ключа.

В случае если отправитель и получатель публично сравнивают некоторые биты (эти биты уже не являются секретом и не могут быть использованы в ключе), то при сравнении n битов вероятность обнаружения злоумышленника равна

При отправке 384 бит информации, из которых только 128 случайных бит являются ключом, вероятность обнаружения злоумышленника бесконечно близка к единице.

Злоумышленник – хакер имеет возможность смешать образец каждого измерения со всем набором (рядом) переданных отдельных фотонов каким–то единым (унитарным) способом [5].

Крайний случай подобной атаки заключается в том, что хакер может перепутать свои образцы (пробы) с полным набором фотонов, последовательно передаваемых отправителем. Затем хакер сохраняет свои образцы (большой пробы) до завершения всех обменов сообщениями, происходящих между отправителем и получателем по квантовой линии связи. После этого он выполняет общее измерение состояния образцов пробы любым методом по своему желанию [5].

Составной частью когерентных атак можно назвать коллективные атаки. При их проведении каждый фотон, полученный с передатчика, по отдельности перепутывается с индивидуальной пробой квантового образца, точно так же, как это происходит при некогерентных атаках. Разница состоит в том, что такое измерение будет выполняться не для каждой пробы отдельно, а сразу и одновременно на всех квантовых пробах, которые рассматриваются как целостная и неразделимая квантовая система. Результат коллективной атаки – определение базиса отправителя.

В случае некогерентных атак хакеру приходится отдельно обрабатывать каждый приходящий из передатчика фотон. Самым простым способом такой атаки является уже рассмотренная ранее атака перехвата и пересылки фотона. Так как при этой атаке фотоны дальше по линии связи не пропускаются, а пересылаются уже новые фотоны, то эта стратегия называется непрозрачной [6].

Некогерентные атаки включают также атаку перепутывания квантовых проб с фотонами, пересылаемыми по каналу квантовой связи. В этом случае каждый фотон, независимо от других, должен быть перепутан с отдельным образцом (пробой). Обработанный фотон посылается на приёмник. После этого хакер может сохранять свои пробы в квантовой памяти и, по отдельности, измерять их состояния после того, как абоненты квантового канала связи завершат свой открытый обмен сообщениями. Прослушивая открытые сообщения, злоумышленник сможет получить базисы, используемые отправителем, а, значит, найти свой способ измерений для получения недостающих данных об использованном ключе [5; 7].

Этот вид атаки интерпретируется как полупрозрачная атака, потому что состояния фотонов, с которыми хакер перепутывает свои образцы (пробы), меняются. Уровень ошибок, вносимых хакером, может быть снижен за счёт уменьшения объёма данных о ключе, которые он получает [7].

Пример попытки применения атаки перехвата и переотправки фотонов

|

Случайный бит отправителя |

0 |

1 |

0 |

0 |

|

Случайный базис отправителя |

+ |

× |

× |

× |

|

Поляризация фотона отправителя |

↑ |

|

|

|

|

Случайный базис злоумышленника |

+ |

+ |

+ |

× |

|

Поляризация фотона злоумышленника |

↑ |

→ |

→ |

|

|

Случайный базис получателя |

+ |

× |

× |

× |

|

Поляризация фотона получателя |

↑ |

|

|

|

|

Ошибка в ключе |

нет |

да |

нет |

нет |

|

Утечка ключа |

да |

нет |

нет |

да |

Рис. 2. Схема применения атаки с ослеплением детектора

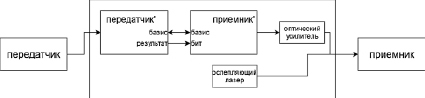

Атаки на детектор. Рассмотрим атаку с ослеплением однофотонного детектора получателя [8], разработанную исследовательской группой В. Макарова в Норвежском университете естественных и технических наук. Злоумышленник считывает информацию, отправляемую передатчиком, и отправляет её дальше по каналу связи, но использует очень мощный импульс (рис. 2). Несовершенный детектор воспринимает такой импульс как обычный сигнал, в результате чего теряется эффект наблюдателя. При этом злоумышленник остается незамеченным, и получает возможность считывать всю информацию, передаваемую по квантовому каналу связи.

Защититься от такой уязвимости можно, установив перед детекторами источник единичных фотонов [9], срабатывающий в случайные моменты времени. Это позволит убедиться, что детектор не считывает световые сигналы в обычном режиме, а работает в квантовом режиме.

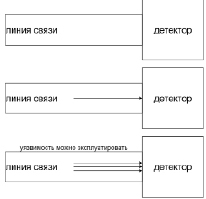

Еще один пример успешной атаки – атака разделения фотонов. В протоколе BB84 для отправки квантового состояния используются лазерные импульсы. В большинстве реализаций за каждый импульс передается очень малое количество фотонов (в основном от 0 до 2). Они распределены по импульсам в соответствии с распределением Пуассона [10].

За импульс передается ноль фотонов, иногда один, реже два или больше (рис. 3). В случае когда за один импульс передается больше одного фотона, злоумышленник может их разделить, а отведенный фотон будет перепутан с пробой [11].

Оставшаяся неизменная часть данных будет переслана получателю, а хакер–перехватчик сможет узнать правильное значение пересылаемого бита, не внося ошибок в отфильтрованный ключ. Это позволяет хакеру оставаться незамеченным и скрытным, считывая данные [9].

Рис. 3. Условия применения атаки разделения фотонов

Существует несколько решений этой проблемы. Лучшим решением было бы использовать идеальные источники фотонов. Они находятся в активной разработке и уже давно успешно применяются [12]. Другое решение – модификация протокола BB84 [13].

Например, в протоколе SARG04 отправитель не анонсирует базис своего бита [14]. В результате злоумышленнику потребуется хранить гораздо больше копий измерений для того, чтобы определить состояние фотонов, что и не позволит ему успешно реализовать свою атаку.

На практике все еще используют слабые когерентные импульсы, излучаемые лазерными светодиодами – многофотонные источники. Поскольку большая часть импульсов несет всего один фотон, злоумышленник должен пропускать их, чтобы остаться незамеченным. При малом количестве импульсов, с числом фотонов более одного, количество перехваченной информации очень мало. Скорее всего, перехватчик будет вынужден обратиться к другой стратегии, например к блокированию импульсов только с одним фотоном. Такая стратегия может позволить злоумышленнику остаться незамеченным, восстановив всю информацию о ключе.

Замена квантового канала. Обсудим также вероятность того, что хакер может поменять квантовый канал, имеющий потери, используемый абонентом, на канал, потерь не имеющий. Такую замену канала с потерями на канал без потерь вполне может не заметить ни отправитель, ни получатель. Если ему это удастся, то тогда злоумышленник сможет задержать и заблокировать большинство импульсов (при условии, что исходный канал имел большой процент потерь) так, чтобы приёмник получил приблизительно ожидаемое число импульсов [15]. Так, хакер сможет получить всю информацию о ключе, успешно считывая все передаваемые данные и не внося никаких ошибок. Отсюда следует, что на практике следует применять только квантовые каналы с высоким коэффициентом передачи во избежание успешного применения такой атаки.

В институте Макса Планка была разработана квантовая атака типа «квантовый Троян» (Троянский конь). Она заключается в отправке достаточно яркого луча света получателю и анализе возвращенного луча [16]. Будучи направленной на протокол SARG04, данная атака восстанавливает ключ, считывая случайный базис получателя с вероятностью выше 90 %. Протокол SARG04 более устойчив к атаке разделения фотонов, чем BB84 [10; 13], однако уязвим к атаке «Троянский конь», и требует установки монитора–детектора, который случайным образом перенаправляет некоторую часть входящих сигналов на детектор получателя [17].

Также эффективным решением может оказаться постоянное наблюдение за лавинными светодиодами получателя в реальном времени [18].

Результаты исследования и их обсуждение

В реальности не существует технически идеальных систем. Это относится и к квантовым системам связи. Поэтому передаваемая по квантовому каналу информация, несомненно, может быть уязвима к целому ряду различных квантовых атак: когерентным и некогерентным, атакам на детектор, атакам разделения фотонов и др. На данный момент времени известно около 20 атак на квантовые линии связи. Можно утверждать, что со временем и с расширением использования во всём мире квантовых линий связи (квантового Интернета) количество разновидностей потенциальных квантовых атак будет только возрастать.

В процессе формирования системы и комплекса документов сертификации по квантовой криптографии возникает проблема, связанная с тем, что теоретически квантовые системы связи являются надёжными и принципиально невзламываемыми, но на практике – далеко не идеальны. Они очень сложны, а квантовый протокол можно уместить на двух страницах текста. На практике, чтобы провести оптическую обработку сигнала, в квантовой системе связи имеются 20–30 сложных электрооптических компонентов, имеется обилие программного кода, тысячи электронных компонентов, огромное количество алгоритмов синхронизации, которые в описании протокола вообще отсутствуют, и многое другое. Однако оптические компоненты имеют многие несовершенства и неидеальности, а также отклонения от того, каким образом квантовый протокол предписывает им работать. Системы делают люди – инженеры, которые должны выполнить план и всё сдать в срок. Это порождает значительное число уязвимостей, брешей и дыр в безопасности; различий между идеальным проектом разработчика и небезупречной, далекой от идеала его практической реализацией.

Заключение

Последние разработки и новшества в области квантовой криптографии, несмотря на своё кажущееся совершенство, имеют достаточно много уязвимостей, дыр и брешей в своей структуре, и вовсе не могут гарантировать на 100 % защиту передаваемой информации от атак злоумышленников различных категорий. Всё сказанное выше и является питательной средой для осуществления квантового хакинга.

Библиографическая ссылка

Караммаев М.М., Топорков С.Е., Короченцев Д.А., Смирнов И.А., Черкесова Л.В. УЯЗВИМОСТИ РЕАЛИЗАЦИЙ СИСТЕМ КВАНТОВОЙ КРИПТОГРАФИИ // Научное обозрение. Технические науки. 2020. № 3. С. 30-35;URL: https://science-engineering.ru/ru/article/view?id=1291 (дата обращения: 12.02.2026).

science-review.ru

science-review.ru